11 décembre 2025

Le 11 décembre au soir, le ministère de l’intérieur annonçait une intrusion “sans traces de compromissions graves”. “Les protocoles de sécurité ont été activés et des consignes de vigilance ont été transmises aux 280.000 fonctionnaires du ministère.”

Ce qui semblait être une intrusion présentée comme mineure, évolue en une rumeur, le retour d’un des plus gros sites de fuites de données du darknet, BreachForums. Ce forum anglophone de cybercriminalité a été créé en mars 2022 par Conor Brian Fitzpatrick (alias “pompompurin”), alors âgé de 19 ans, pour remplacer RaidForums après sa saisie par le FBI. Le site est rapidement devenu la plateforme de référence pour l’achat et la vente de données volées, passant de 1 500 à plus de 192 000 membres entre mars et novembre 2022. Depuis l’arrestation de son fondateur en mars 2023, le forum a connu une histoire tumultueuse : la propriété est passée successivement à ShinyHunters puis à IntelBroker en 2024, avant d’être transférée à “Anastasia” en 2025. Malgré ces démantèlements successifs, le forum ressurgit systématiquement sous de nouveaux domaines. En août 2025, le forum est à nouveau mis hors ligne suite à des allégations de ShinyHunters selon lesquelles le site avait été compromis et était désormais contrôlé par les forces de l’ordre internationales. En octobre de la même année, le FBI et les autorités françaises ont de nouveau saisi le site. Cela semblait être enfin la fin du plus célèbre site du darknet en matière de fuite de données, et pourtant.

13 décembre 2025

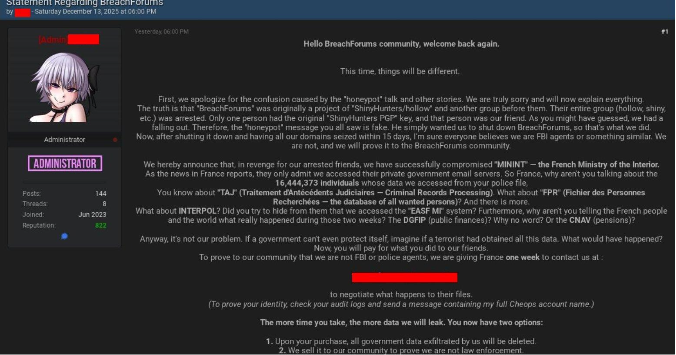

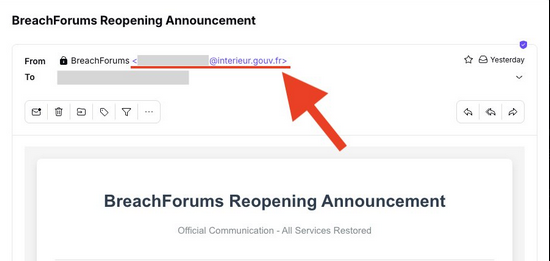

Le samedi 13 décembre, un message provocateur est publié sur un BreachForums ressuscité. L’un des administrateurs y pointe directement les autorités françaises, évoquant les arrestations de l’été dernier dans l’Hexagone. Quatre individus suspectés d’être les administrateurs du forum avaient été interpellés en juin. Le message est clair : il s’agit d’une vengeance. Les pirates revendiquent avoir « pleinement compromis » le ministère de l’Intérieur et accédé aux données de plus de 16,4 millions de personnes, incluant le fichier des antécédents judiciaires (TAJ) et le fichier des personnes recherchées (FPR). Ils affirment également détenir des accès aux systèmes de la DGFiP et de la CNAV. Ils ont annoncé la réouverture de BreachForums par email en utilisant une adresse du ministère de l’Intérieur comme expéditeur. Un coup d’éclat qui a semé la confusion, le Ministère aurait-il été compromis à ce point ? L’analyse des en-têtes du message raconte une autre histoire.

L’email n’a jamais transité par les serveurs du ministère. Il s’agit d’un spoofing, une technique d’usurpation d’identité qui exploite une faiblesse fondamentale du protocole SMTP : par défaut, rien n’empêche un expéditeur de renseigner n’importe quelle adresse dans le champ “From:”.

Pour contrer cette vulnérabilité, trois mécanismes de sécurité ont été développés au fil des années : SPF (Sender Policy Framework), qui liste les serveurs autorisés à envoyer des emails pour un domaine ; DKIM (DomainKeys Identified Mail), qui ajoute une signature cryptographique aux messages ; et DMARC (Domain-based Message Authentication, Reporting & Conformance), qui définit la politique à appliquer lorsque ces vérifications échouent. Même si le domaine interieur.gouv.fr disposait bien d’une configuration DMARC, le paramètre “p=none”.Cette directive indique aux serveurs de réception de n’appliquer aucune action corrective sur les emails échouant aux vérifications SPF et DKIM, le protocole se limite alors à un rôle de monitoring, générant des rapports sans bloquer les messages frauduleux, il n’a aucune instruction pour le rejeter, ou le placer en spam, le message passe donc sans encombre. Les attaquants ont exploité cette faille en utilisant Amazon Simple Email Service (SES), un service cloud d’envoi d’emails parfaitement légitime. Ils ont configuré le champ “From:” pour afficher une adresse @interieur.gouv.fr, tout en envoyant réellement le message via l’infrastructure d’Amazon. Les en-têtes techniques du mail, notamment les champs “Received:”, “Return-Path:” et “Authentication-Results:” , trahissent la supercherie pour qui sait les lire, mais l’utilisateur lambda ne voit que l’adresse d’expéditeur falsifiée.

Cette technique ne constitue pas une compromission des systèmes du ministère, aucun serveur n’a été piraté pour envoyer ce message. Il s’agit d’une exploitation d’une mauvaise configuration DNS, un problème malheureusement répandu y compris dans les institutions publiques.

Depuis leur retour, le site semble (déjà) instable, et ne diffuse actuellement qu’un simple fichier signé PGP redonnant leur motivation et avançant de nouvelles menaces. Dans ce message, les pirates s’excusent de l’instabilité du forum due aux attaques DDoS et promettent un retour sous 24 à 48 heures. Ils réitèrent leur ultimatum au ministre de l’Intérieur français et précisent une adresse email pour d’éventuelles négociations. En l’absence de réponse, ils menacent soit de vendre les données à d’autres groupes cybercriminels, soit de procéder à une fuite publique massive qu’ils décrivent comme “sans précédent pour la France”. Ils détaillent ensuite leur mode opératoire : pendant plusieurs semaines, ils auraient méthodiquement infiltré le portail CHEOPS et accédé aux boîtes mail de nombreux enquêteurs de la Police Nationale et de la Gendarmerie Nationale, extrayant discrètement des données jusqu’à ce que l’intrusion soit finalement détectée, trop tard selon eux. Les pirates affirment que la révélation de l’ampleur réelle de cette brèche, touchant à la fois des criminels et des victimes présents dans les fichiers de police, “choquerait la France et compromettrait sérieusement de nombreuses personnes”.