Comment fournir un accès à distance aux identités externes à l’organisation ?

1. Third Party

Un 3rd Party est une identité avec laquelle, en tant qu’organisation, vous êtes amené à travailler et à qui vous devez fournir les moyens techniques afin d’intervenir sur votre SI. Cette identité peut-être :

- Entreprise éditeur

- Entreprise B2B (Prestataire)

- Help Desk (Intervention)

- Technicien (Maintenance, Mise à jour)

Résumé : Les 3rd Party sont de multiples personnes, peuvent être partout dans le monde et ont des besoins d’accès à des ressources critiques pour l’entreprise.

2. Les problématiques business

Dans une organisation, les employés bénéficient de compte (identité numérique) leur permettant de consommer des ressources à privilèges. Afin d’être protégés et cadrés, ces comptes personnels bénéficient de plusieurs niveaux de protection (Least Privilege / Password Policy, etc.).

Ces différents niveaux de protection contraignent l’organisation et les employés à une hygiène numérique irréprochable pour assurer la sécurité de ces identités numériques (gestion du mot de passe, gestion des droits).

Lors de la création d’un compte d’entreprise, plusieurs niveaux d’accès et de privilèges doivent être attribués afin que l’employé puisse travailler. Nombre de ces accès et privilèges sont inhérents au fait de posséder un compte dans l’organisation, et ne sont pas anodins pour la sécurité de votre entreprise :

- Accès à l’annuaire de l’entreprise

- Accès au réseau de l’entreprise

- VPN de l’entreprise

- Ordinateur de l’entreprise

Si pour des employés internes, ou prestataires sous contrat cela n’engendre pas de risque direct, qu’en est-il des 3rd Party ?

Voici quelques questions qui peuvent vous permettre de maturer leur gestion :

- Mes 3rd Party sont-ils identifiés ? (laps de temps d’intervention, visibilité sur les identités externes)

- Comment managez-vous leurs interventions ponctuelles ? (Accès à distance, déplacement sur site, déploiement d’un VPN sur leur poste d’externe, fourniture d’une station de travail interne)

- Comment gérez-vous leurs identités ? (Processus de création des comptes, de suppression des comptes)

- Quel niveau de privilège et confiance leur est-il accordé ? (Habilitations et privilèges)

- Lorsque l’organisation désire faire intervenir un prestataire externe (3rd Party) comment contrôlez-vous les actions réalisées ? (Transfert de fichier, utilisation de comptes à privilèges)

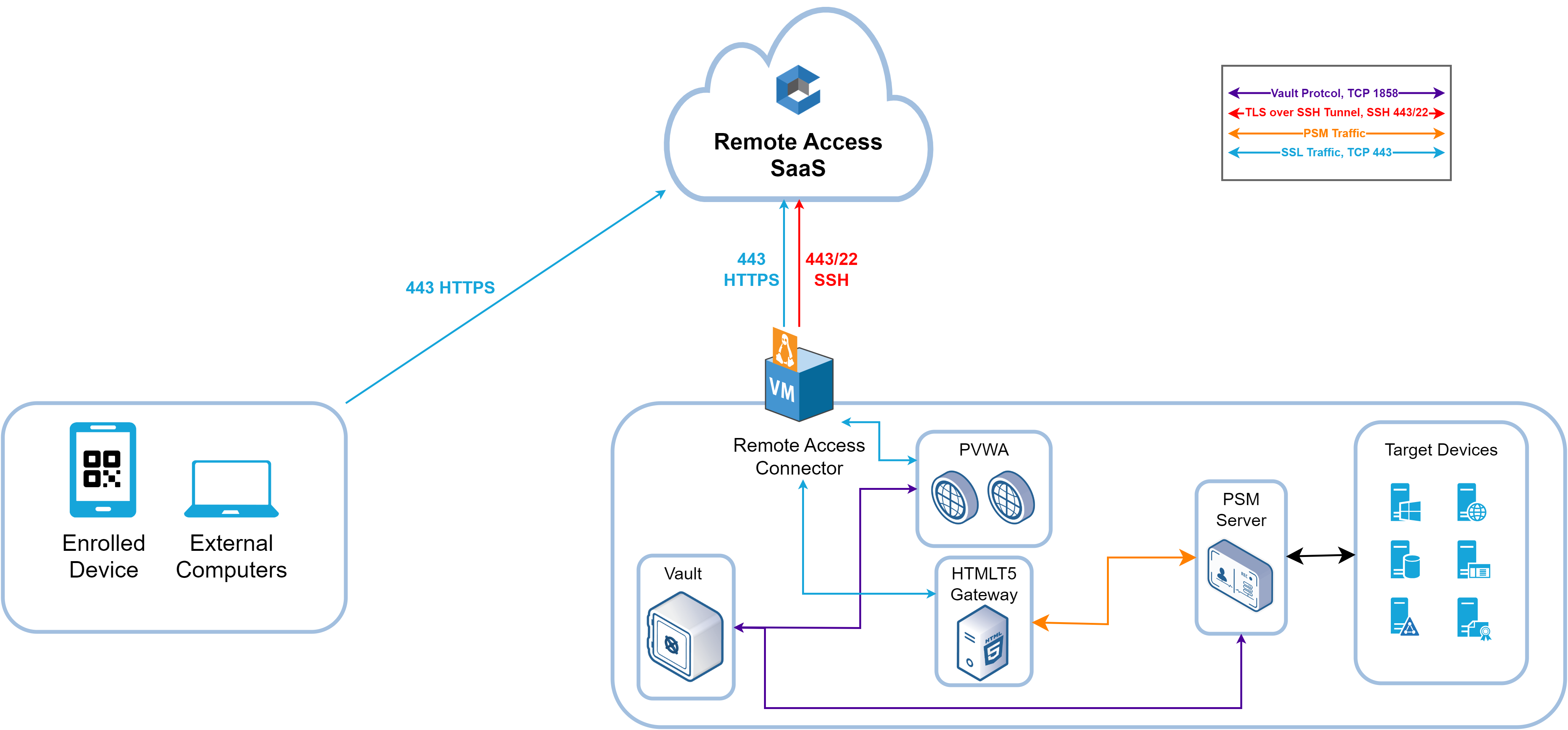

3. Architecture

4. Comment fonctionne CyberArk Remote Access ?

- L’utilisateur lance l’application CyberArk Mobile avec laquelle il a été enrôlé.

- Il charge le tenant CyberArk Remote Access lié à sa région (Europe, Amérique, etc.).

- Il scanne le QR code lié au tenant de l’organisation et se retrouve connecté.

- Une fois connecté il peut charger n’importe quel applicatif partagé par l’entreprise. (Ex.: PVWA)

- Il accède au PVWA de l’entreprise et peut se connecter sur les cibles à privilèges partagées par l’organisation.

- Il se connecte au travers des HTML5 GW + PSM.

5. Quels sont les bénéfices ?

Limiter les risques de sécurité

- Zero Trust and JIT Access

- Pas de mot de passe, token

Réduire le coût et la complexité opérationnelle

- SaaS solution

- Automatisation

Simplifier l’accès à distance

Améliore la visibilité et conformité

- Surveiller les accès privilégiés en temps réel

- Détecter les potentielles attaques

- Compte rendu pour la conformité